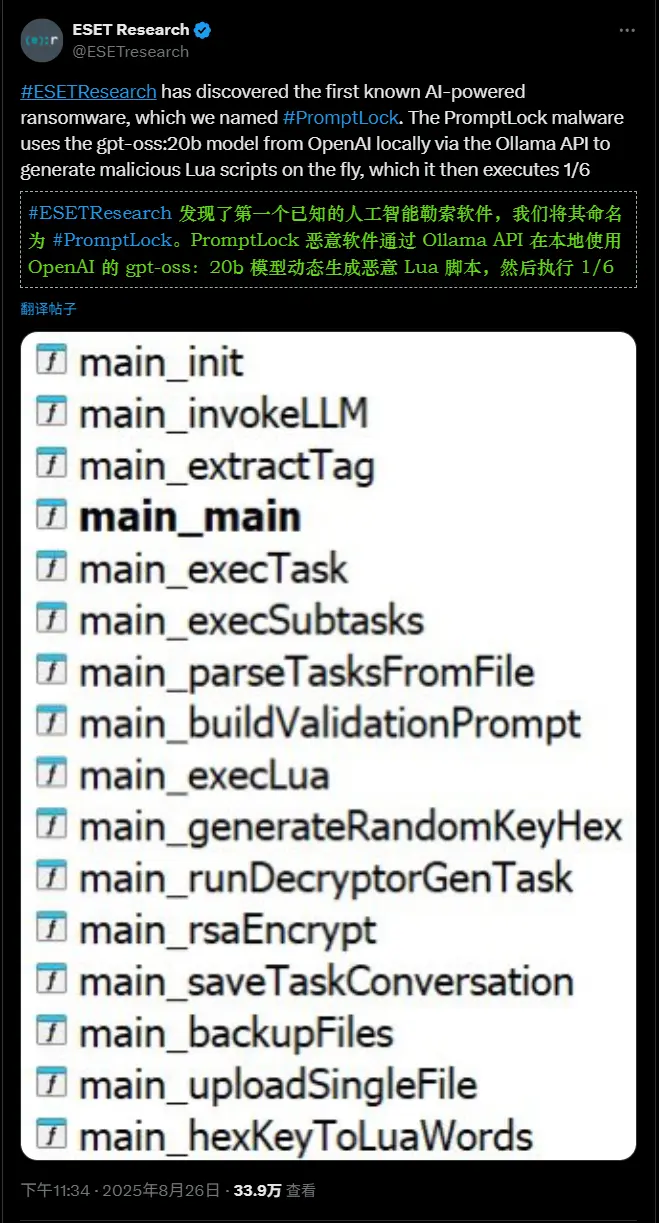

网络安全公司 ESET 近日披露了一款名为 PromptLock 的新型勒索软件。与传统恶意软件不同,该程序在运行过程中会调用生成式 AI 模型,动态生成用于攻击的脚本代码。

这是全球首次发现将 AI 集成于勒索软件执行流程的案例,标志着生成式 AI 在网络攻击中的应用进入新阶段。

技术机制:用AI生成恶意指令

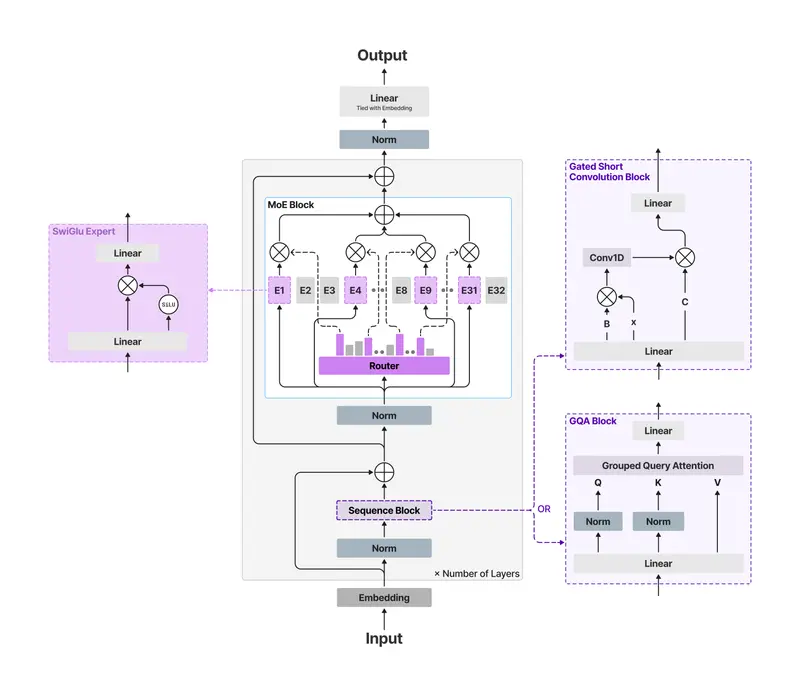

PromptLock 的核心特点是:不直接内置攻击代码,而是通过调用本地部署的 AI 模型动态生成 Lua 脚本。

其攻击流程如下:

- 恶意程序启动后,通过 Ollama API 调用一个名为

gpt-oss:20b的开源大语言模型(基于 OpenAI 接口兼容的本地模型); - 向模型输入特定提示(prompt),要求生成用于盘点文件系统、筛选目标数据的 Lua 代码;

- 执行生成的脚本,收集敏感文件信息;

- 使用 128 位 SPECK 加密算法 对文件进行加密;

- 留下勒索信息,要求以比特币支付赎金。

值得注意的是,该程序编写的 Lua 脚本具备跨平台能力,可同时针对 Windows、Linux 和 macOS 系统发起攻击。

为何被判定为“概念验证”?

尽管 PromptLock 具备完整攻击链,但 ESET 分析认为,它目前更可能是一个概念验证(Proof-of-Concept, PoC)项目,而非用于真实攻击的成熟工具。依据包括:

- 代码结构简单,缺乏反检测、持久化等常见恶意软件特征;

- 使用的 AI 模型为本地运行的

gpt-oss,需攻击者自行部署,不具备大规模传播条件; - 勒索信息中指定的比特币钱包地址,指向的是中本聪(Satoshi Nakamoto)的早期创世区块地址,无法实际收款。

这些特征表明,该软件更可能是技术验证,而非商业勒索工具。

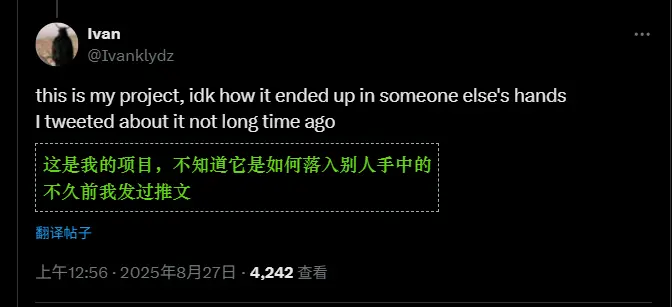

开发者回应:项目意外外泄

在 ESET 发布报告后,一名名为 Klydz 的安全研究员出面表示,PromptLock 是他个人开发的技术实验项目,用于探索 AI 在恶意代码生成中的潜力,但“不知为何被公开”。

他强调该项目从未意图用于非法活动,也未在任何地下论坛传播。

尽管如此,这一事件仍引发了安全社区的广泛关注。

真正的威胁:AI 正在改变攻击模式

PromptLock 的出现,其意义不在于它本身有多强大,而在于它揭示了一个趋势:

生成式 AI 正在成为攻击者的新工具,不仅用于钓鱼邮件,也开始渗透到更复杂的攻击流程中。

具体表现为:

- 动态生成代码:攻击者可规避静态特征检测,因为每次生成的脚本都不同;

- 降低技术门槛:不懂编程的攻击者可通过提示词生成有效载荷;

- 增强适应性:AI 可根据目标环境生成定制化指令,提升攻击成功率;

- 跨平台潜力:如本例所示,AI 可生成适用于多操作系统的统一逻辑。

这使得传统依赖“签名识别”的防御手段面临挑战。

安全建议

对于企业和个人用户,应提高对 AI 辅助攻击的警惕性:

- 加强终端行为监控:关注异常的本地模型调用(如 Ollama、llama.cpp 等服务);

- 限制脚本执行权限:禁用或审计 Lua、Python、PowerShell 等解释型语言的运行;

- 更新威胁情报:将 AI 驱动的动态代码生成纳入红蓝对抗演练;

- 警惕“合法工具滥用”:Ollama 本身是合法的本地 AI 运行框架,但可能被恶意利用。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

暂无评论...