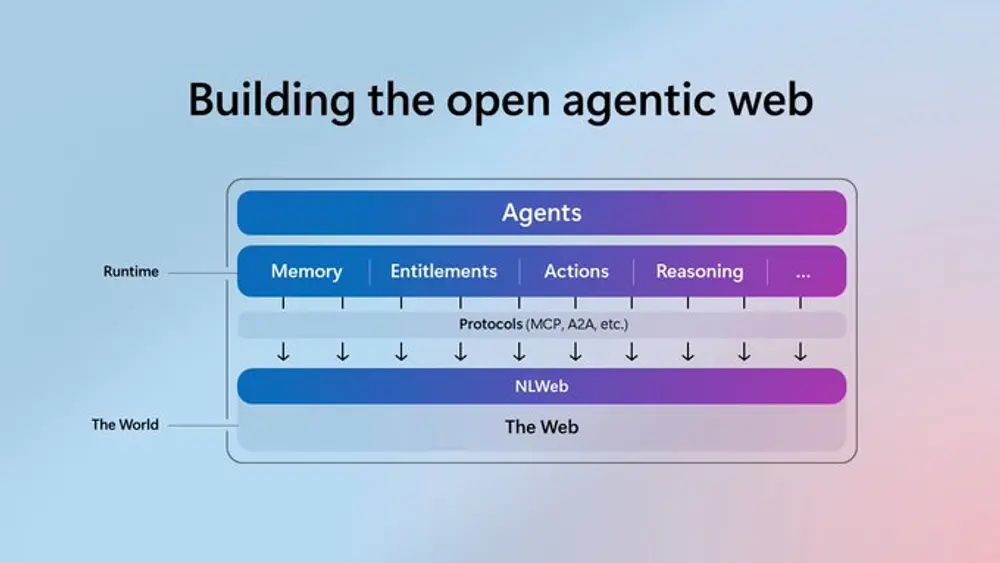

几个月前,在 Build 大会上,微软隆重推出了一项名为 NLWeb 的新协议。它被描述为“代理网络的 HTML”,目标是让任何网站或应用都能集成类似 ChatGPT 的自然语言搜索功能——用户只需提问,系统即可理解并返回结构化结果。

然而,这项被寄予厚望的技术,在尚未广泛部署之际,就暴露了一个极为基础却后果严重的安全漏洞。

研究人员发现,该协议存在一个路径遍历漏洞(Path Traversal),攻击者只需构造一个格式错误的 URL,就能远程读取服务器上的任意文件——包括系统配置文件、日志,甚至存储 AI 模型 API 密钥的 .env 文件。

这意味着:一旦被利用,攻击者可能获取 OpenAI 或 Gemini 等核心服务的访问权限,进而操控 AI 代理的行为,造成数据泄露、服务滥用,甚至经济损失。

一个“经典”漏洞,为何在AI时代更危险?

路径遍历并非新技术漏洞。它早在 Web 1.0 时代就已广为人知。但在这个由 AI 代理驱动的新架构中,它的影响被显著放大。

安全研究员 Aonan Guan 与 Lei Wang 在 5 月 28 日向微软报告了该问题,距离 NLWeb 公开发布仅过去数周。Guan 是 Wyze 的资深云安全工程师,此次研究为个人独立完成。

“这个案例是一个重要提醒:当我们构建 AI 驱动的系统时,必须重新评估那些‘老问题’的潜在危害。” Guan 表示,“这些漏洞不再只是威胁服务器安全,还可能直接危害 AI 代理的‘大脑’。”

他解释说,.env 文件中存储的 API 密钥,是 AI 代理调用大模型(如 GPT-4)进行推理和决策的关键凭证。“攻击者窃取的不只是一个密钥,而是整个代理的认知能力。他们可以复制行为模式、发起恶意请求,甚至创建仿冒代理造成连锁破坏。”

修补已完成,但透明度引发争议

微软在 7 月 1 日发布了修复补丁,并更新了开源仓库。但截至目前,仍未为该漏洞分配 CVE 编号——这是行业通用的漏洞标识标准,用于跟踪、通报和风险管理。

缺乏 CVE 意味着该问题难以被纳入主流安全数据库,企业安全团队也无法通过自动化工具及时识别风险。多位安全研究人员已呼吁微软尽快补发 CVE,但公司尚未回应。

对此,微软发言人 Ben Hope 表示:“该问题已被负责任地报告,我们已更新开源存储库。微软自身并未在任何产品中使用受影响的代码。使用该存储库的客户将自动受到保护。”

但 Guan 指出,实际情况并非如此乐观:“用户必须主动拉取并部署新版本才能消除风险。任何仍在运行旧版 NLWeb 的公开服务,依然面临未授权的 .env 文件读取风险。”

NLWeb 还未普及,警钟已然敲响

目前,NLWeb 仍处于早期部署阶段,微软正与 Shopify、Snowflake、TripAdvisor 等企业客户进行试点集成。尚未出现已知的野外攻击案例。

但正因如此,这次漏洞暴露的问题更具警示意义:在 AI 功能快速迭代的过程中,基础安全是否被足够重视?

更值得关注的是,微软正在推进 模型上下文协议(Model Context Protocol, MCP)在 Windows 系统中的原生支持。MCP 被设计为 AI 代理之间共享上下文的标准协议,但近几个月来,已有安全研究人员指出其潜在风险,包括上下文污染、权限越界等问题。

NLWeb 的这次漏洞,无疑为 MCP 的推进敲响了警钟。

相关文章