在软件快速迭代的时代,安全审计常成为瓶颈:人工慢、工具误报多、漏洞真假难辨。更麻烦的是,很多团队不敢把核心代码交给云端 AI,担心泄露。

DeepAudit是国内首个开源的多智能体代码漏洞挖掘系统,模拟安全专家的协作流程,从分析到验证全程自动化,并支持完全本地部署,让高质量代码审计不再昂贵、不再复杂。

它不是又一个 SAST 工具,而是一个“AI 黑客战队”

传统静态分析工具(SAST)依赖规则匹配,难以理解业务逻辑,误报率高,且无法判断漏洞是否真实可利用。DeepAudit 则采用 Multi-Agent 架构,由四个角色协同工作:

- Orchestrator(指挥官)

接收任务,识别项目技术栈(如 Spring Boot、Express、Django),制定审计策略。 - Recon Agent(侦察兵)

扫描代码结构,提取 API 接口、入口点、依赖库,绘制攻击面地图。 - Analysis Agent(分析师)

结合 RAG 增强的代码语义理解 与 AST 分析,识别跨文件调用中的逻辑漏洞,覆盖 OWASP Top 10 及更多类型。 - Verification Agent(验证者) —— 关键差异点

自动生成攻击脚本(PoC),在 Docker 沙箱中执行验证。若失败,会自我修正并重试,确保只上报真实可利用的漏洞。

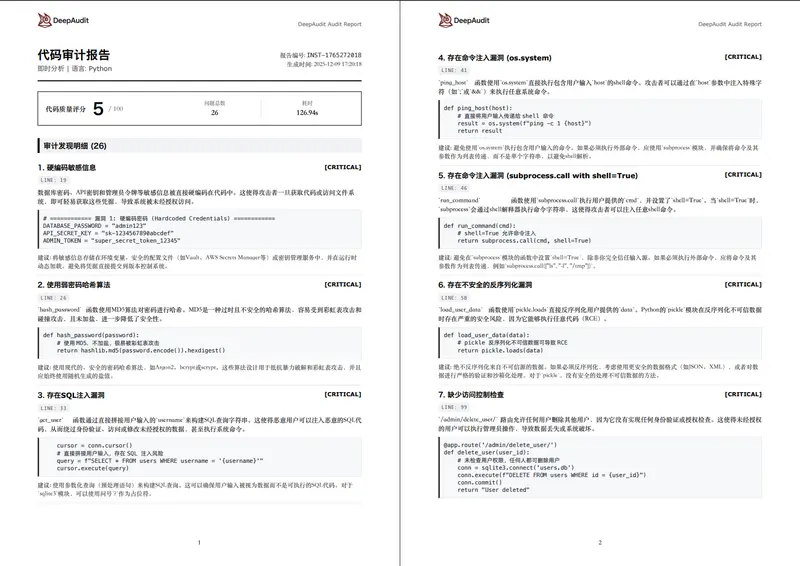

最终,系统输出一份结构化报告,包含漏洞位置、成因、复现步骤与修复建议。

解决三大行业痛点

| 传统审计痛点 | DeepAudit 方案 |

|---|

误报率高

每天花数小时筛选噪音 | ➤ RAG + 语义分析

结合 CWE/CVE 知识库与代码上下文,大幅降低误报 |

无法验证真实性

“这个漏洞能打吗?” | ➤ 沙箱 PoC 自动验证

在隔离环境中执行攻击,确认可利用性 |

数据隐私风险

不敢上传源码到云端 | ➤ 支持 Ollama 本地部署

使用 Llama3、Qwen2.5、DeepSeek-Coder 等本地模型,代码不出内网 |

核心功能一览

- 多语言支持:Java、Python、JavaScript、Go、PHP 等 10+ 语言

- 五维检测:不仅找安全漏洞,还分析 Bug、性能瓶颈、代码风格与可维护性

- 即时分析模式:粘贴代码片段,秒级返回结果,适合快速验证

- 项目管理:支持从 GitHub/GitLab 导入,或上传 ZIP 包

- 报告导出:PDF / Markdown / JSON 一键生成,便于集成或汇报

- 运行时配置:通过浏览器切换 LLM 模型(如从 Qwen 切换到 DeepSeek),无需重启服务

模型支持灵活,兼顾国内外与本地场景

- 国际模型:GPT-4o、Claude 3.5、Gemini Pro

- 国内模型:Qwen、GLM-4、Kimi、文心一言、MiniMax、豆包

- 本地模型(推荐):通过 Ollama 调用 Llama3、Qwen2.5、CodeLlama、DeepSeek-Coder、Codestral 等,完全离线运行

所有代码分析与推理均在本地完成,仅在使用云端模型时需联网,且可配置中转代理。

发展路线:从审计到自动修复

当前版本(Multi-Agent 协作)已实现自动分析 + 沙箱验证。未来规划包括:

- 更真实的模拟环境:部署配套服务(如 Redis、MySQL)以验证复杂漏洞

- 自动修复(Auto-Fix):Agent 直接生成修复代码并提交 PR

- CI/CD 集成:支持增量 PR 审计,只分析变更部分

- 自定义知识库:企业可注入内部漏洞模式或合规规则

谁适合用 DeepAudit?

- 中小开发团队:无专职安全人员,但需保障代码质量

- 开源项目维护者:希望自动化检测贡献代码中的风险

- 安全研究员:快速验证新漏洞模式或进行红队辅助

- 企业内审部门:满足合规要求,同时保护源码不出内网