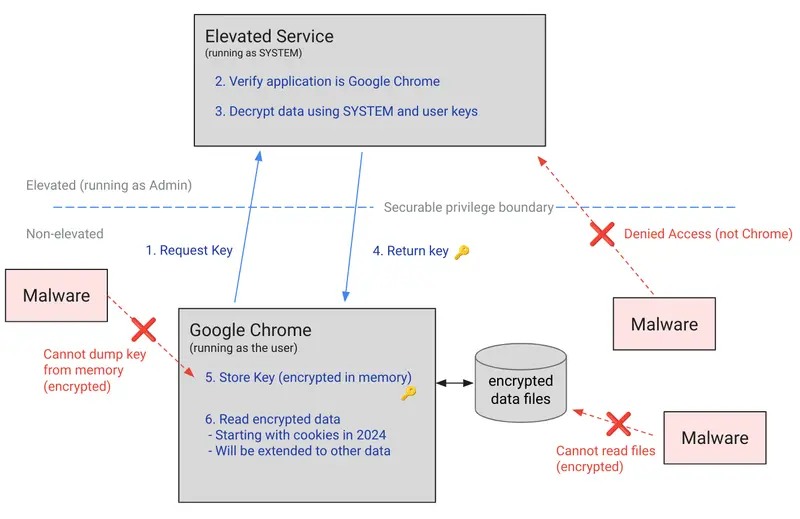

自 Chrome 127 起,Google 引入了应用绑定加密(App-Bound Encryption)机制,将 Cookie 和保存密码的加密密钥与 Chrome 应用程序身份绑定,使得传统的离线解密方法(如仅依赖 DPAPI)失效。

为应对这一变化,DumpChromeSecrets 提供了一种可行的技术路径:通过进程注入,在 Chrome 的合法上下文中调用其内部解密接口,从而恢复加密数据。该项目主要用于安全研究、数字取证或红队评估场景。

核心原理

DumpChromeSecrets 由两个组件组成:

- DumpChromeSecrets.exe:主控程序,负责启动一个无头 Chrome 进程,并通过 Early Bird APC 注入技术将 DLL 注入目标进程。

- DllExtractChromeSecrets.dll:在 Chrome 进程地址空间中运行,利用 Chrome 内部的 IElevator COM 接口调用

DecryptData方法,解密存储在Local State文件中的"app_bound_encrypted_key"。

此方法绕过了“密钥与应用身份绑定”的限制,因为解密操作发生在 Chrome 自身的上下文中,具备合法的调用权限。

该思路与安全研究员 luci4 在其 Chrome 数据提取模块中的实现一致,属于当前应对应用绑定加密的主流技术路径。

支持提取的数据类型

一旦成功注入并获取解密密钥,DLL 会从本地 SQLite 数据库和 JSON 文件中提取以下数据:

| 数据类型 | 存储路径 | 加密方式 | 备注 |

|---|---|---|---|

| 应用绑定密钥 | User Data\Local State | DPAPI + IElevator 解密 | 关键密钥,用于解密其他数据 |

| Cookies | User Data\Default\Network\Cookies | AES-256-GCM(v20) | 包含 HttpOnly、Secure 等属性 |

| 保存的登录凭据 | User Data\Default\Login Data | AES-256-GCM(v20) | 用户名、密码、表单动作 URL |

| 刷新令牌 | User Data\Default\Web Data | AES-256-GCM(v20) | 用于 OAuth 等长期认证 |

| 自动填充数据 | User Data\Default\Web Data | 未加密 | 地址、电话、信用卡(如保存) |

| 浏览历史 | User Data\Default\History | 未加密 | 访问时间、URL、标题 |

| 书签 | User Data\Default\Bookmarks | 未加密(JSON 格式) | 支持文件夹结构 |

注:所有加密数据均使用从

Local State中恢复的密钥进行 AES-GCM 解密。

使用方法

工具提供简洁的命令行接口:

DumpChromeSecrets.exe [选项]

常用选项:

/o <文件>:指定输出 JSON 文件路径(默认ChromeData.json)/all:导出全部记录(默认每类最多 16 条,用于快速预览)/?:显示帮助

示例:

# 快速提取(每类16条)到默认文件

DumpChromeSecrets.exe

# 导出全部数据到自定义文件

DumpChromeSecrets.exe /all /o full_dump.json

输出为结构化 JSON,便于后续分析或导入其他工具。

适用场景与限制

✅ 适用场景:

- 红队/渗透测试中对已获取终端权限的 Chrome 数据提取

- 数字取证(需合法授权)

- 安全研究:分析 Chrome 加密机制演进

⚠️ 注意事项:

- 需在目标用户会话中运行:因依赖 IElevator COM 接口和 Windows 安全上下文,必须在当前登录用户的桌面会话中执行。

- 仅支持 Windows:依赖 Windows APC 注入与 COM 机制。

- 需关闭 Chrome:工具会启动自己的无头实例,若已有 Chrome 运行,可能因文件锁导致数据库读取失败。

- 非通用破解工具:不适用于远程攻击或离线镜像分析,必须在运行时环境中执行。

技术意义

DumpChromeSecrets 的价值不在于“窃取用户数据”,而在于验证浏览器安全机制的实际边界。Google 的应用绑定加密确实提升了攻击门槛,但只要攻击者能执行任意代码并注入到 Chrome 进程,仍可利用其自身接口完成解密。

这再次印证了操作系统安全模型的基本原则:一旦获得用户级代码执行权限,本地数据即视为可访问。防护重点应放在防止初始入侵,而非依赖本地加密“绝对安全”。

数据统计

相关导航

Cloudflare Bypass Tool 2026

Wallos

Searcha Page

MinerU

TLDW

LocalScan 证件盾

any-agent