RAPTOR(Recursive Autonomous Penetration Testing and Observation Robot)是一个开源、模块化的自主安全研究框架,专为代码级漏洞发现、验证、利用与修复设计。它以 Claude Code 为智能核心,整合传统安全工具链与多智能体自动化工作流,实现从扫描到报告的端到端安全分析闭环。

尽管项目目前仍属早期原型(开发者自述为“业余时间拼凑而成”),但其在实际使用中已展现出显著效率提升,尤其适合红队、漏洞研究员和 DevSecOps 工程师。

RAPTOR 能做什么?

RAPTOR 自主执行完整的安全研究流程:

- 静态扫描:通过 Semgrep 与 CodeQL 进行代码分析,并尝试数据流验证

- 动态模糊测试:使用 American Fuzzy Lop (AFL) 对二进制程序进行 fuzzing

- 漏洞分析:借助高级 LLM(Claude Code)理解漏洞上下文与可利用性

- PoC 生成:自动编写概念验证(Proof-of-Concept)利用代码

- 自动修补:生成可直接应用的修复补丁

- 崩溃分析:集成 radare2、rr 调试器 与函数追踪,深入解析崩溃现场

- 开源取证:通过

/oss-forensics 命令对 GitHub 仓库进行深度调查 - 结构化报告:输出包含时间线、归因、IOC 和修复建议的完整报告

整个过程无需人工干预,但支持人机协同迭代优化。

近期核心更新(2025 年 12 月)

全面增强的 radare2 集成

RAPTOR 现在支持基于 radare2(r2) 的高级二进制崩溃分析:

- 函数自动识别:发现并分析程序中的函数边界

- 上下文反汇编:在崩溃地址附近进行精准反汇编

- 伪 C 反编译:通过 r2-ghidra 插件生成可读性更高的伪代码

- 安全机制检测:自动识别栈保护(Stack Canary)、NX、PIE、ASLR 等缓解措施

- 交叉引用分析:构建调用图,追溯崩溃路径

- 性能优化:分析速度提升 40%,超时减少 50%,并根据二进制大小动态调整资源

架构采用内联分析模式,确保在不同 radare2 版本下结果一致、可靠。

开源取证能力(/oss-forensics)

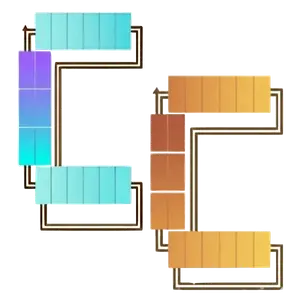

新增多智能体协同的 GitHub 调查流水线:

- 多源证据采集:整合 GitHub API、GH Archive、Wayback Machine 与本地 Git

- BigQuery 查询:通过 GH Archive 访问不可变的 GitHub 事件历史

- 删除内容恢复:还原已删除的提交、Issue 或仓库快照

- IOC 自动提取:从公开漏洞报告中抽取威胁指标

- AI 驱动假设生成:基于证据链自动生成并迭代优化攻击归因假设

- 结构化取证报告:输出含时间线、证据链、归因结论的完整文档

该模块采用并行收集 + 顺序分析的多智能体架构,兼顾效率与准确性。

技术特点与使用注意

- 基于 Claude Code:利用其对代码的深度理解能力进行推理与生成

- 模块化设计:每个功能(扫描、fuzz、分析等)均为独立插件,易于扩展

- 自动化依赖管理:

⚠️ 注意:除非使用开发容器,否则 RAPTOR 会自动安装所需工具(如 AFL、radare2)。建议首次运行前查看 dependencies.txt 确认行为。

- 社区驱动:项目欢迎贡献新工具集成、分析策略或报告模板

- 定位明确:这是一个研究辅助工具,非生产级安全产品,输出结果需人工验证

适用场景

- 漏洞赏金猎人:快速生成 PoC 与修复建议

- 安全研究员:自动化复现与分析 0day 候选漏洞

- 红蓝对抗演练:模拟攻击链并评估防御有效性

- 开源供应链审计:对第三方依赖进行深度取证与风险评估